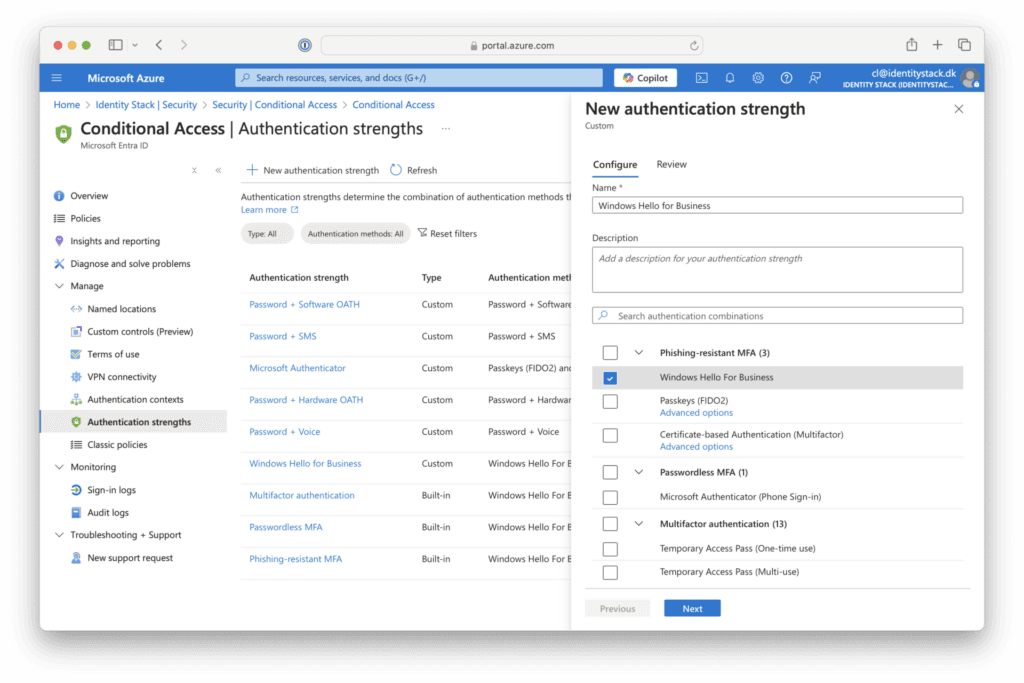

Åbn Microsoft Azure Portal eller Microsoft Entra Admin Center og gå til Conditional Access i Microsoft Entra ID. Vælg herefter siden Authentication strengths. Klik på New authentication strength, udfyld navn og vælg Windows Hello for Business i kombinationerne. Klik Next og Create. Hvis der allerede findes en tilsvarende konfiguration kan denne genbruges. Navnet er valgfrit - vælg altid et navn, der overholder organisationens navnekonventioner og -standarder.

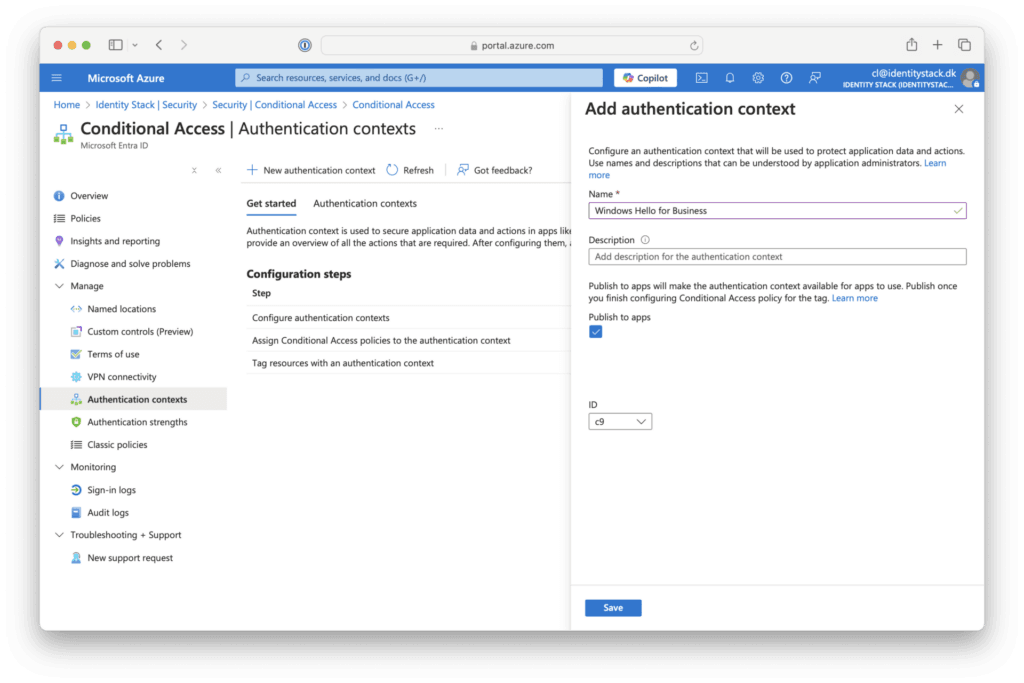

Gå til siden Authentication context og klik New authentication context. Udfyld navn og kontroller at Publish to apps er valgt til. ID udfyldes automatisk ud fra en serie fra c1 til c99. Informer Identity Stack support om det tildelte Authentication Context ID. Klik Save for at gemme konfiguration. Navnet er valgfrit - vælg altid et navn, der overholder organisationens navnekonventioner og -standarder.

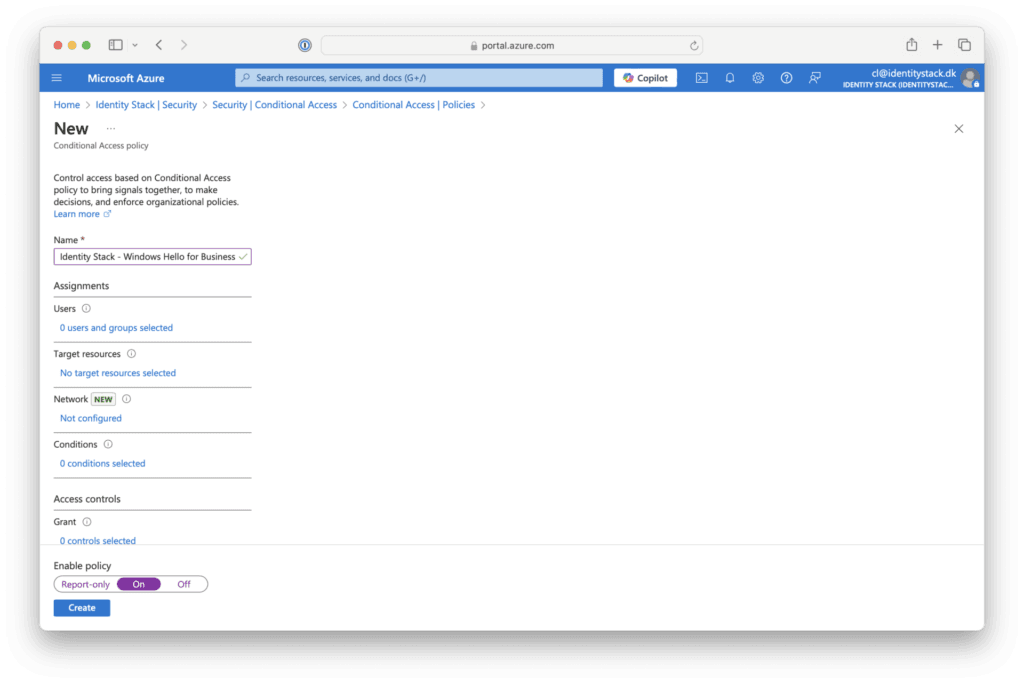

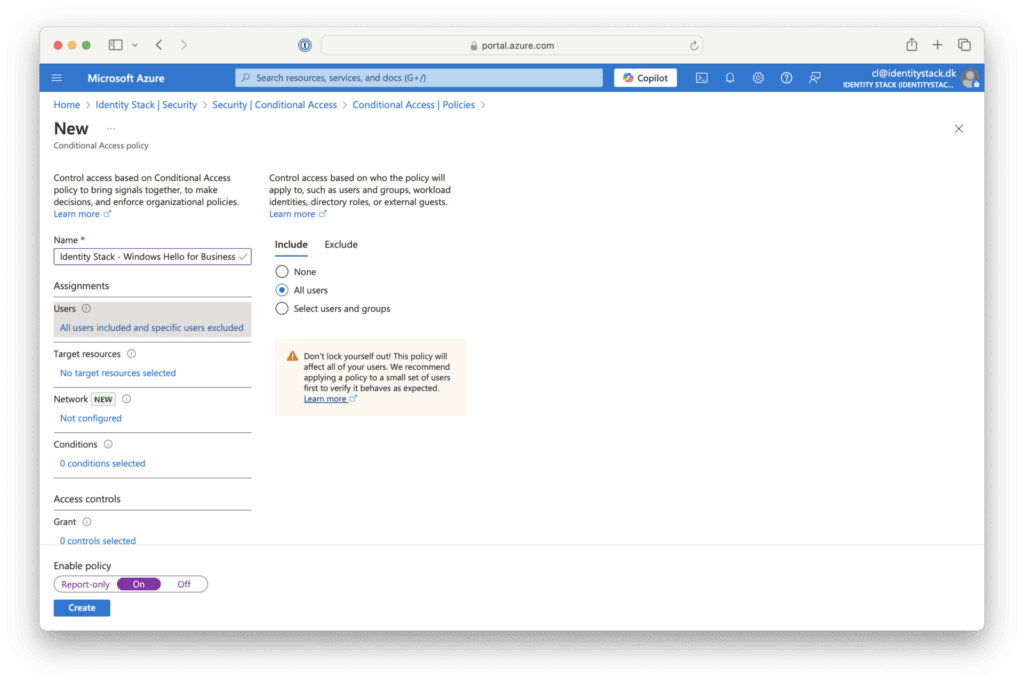

Gå til siden Policies og klik New policy for at oprette en ny Conditional Access Policy. Navnet er valgfrit - vælg altid et navn, der overholder organisationens navnekonventioner og -standarder.

Klik på Users og vælg All users. Det er muligt at ekskludere op til 3 brugere under Exclude, som eksempelvis "break-the-glass accounts". Vær opmærksom på at ekskludere brugere ikke vil være i stand til at anvende loginmetoden på den lokale IdP. Det er ikke muligt at ekskludere en gruppe af brugere.

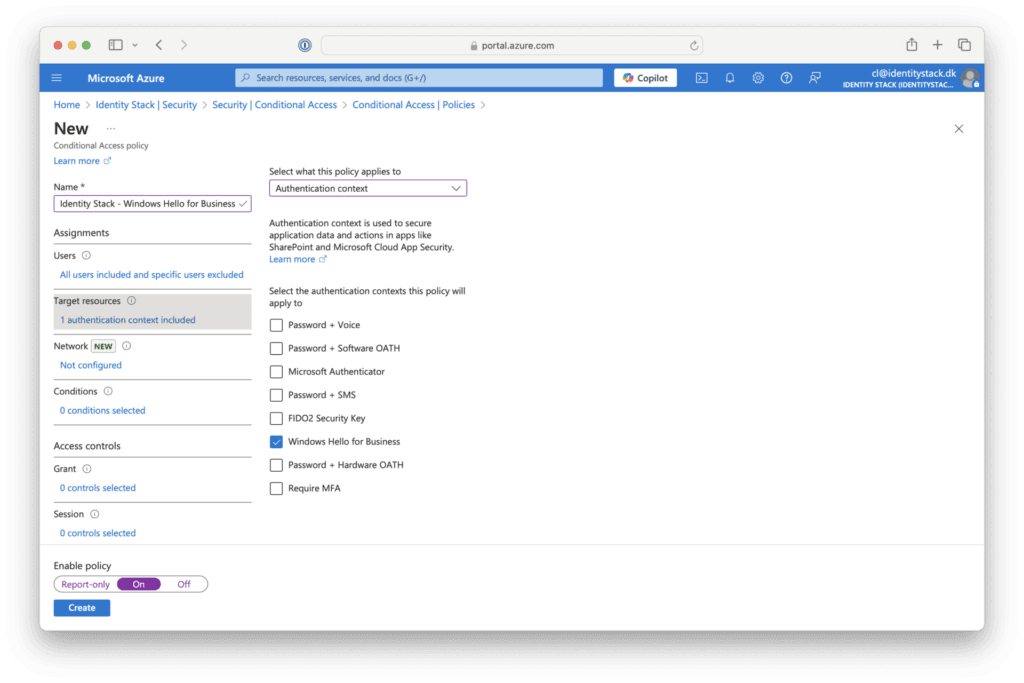

Klik på Target resources og vælg Windows Hello for Business under Authentication context.

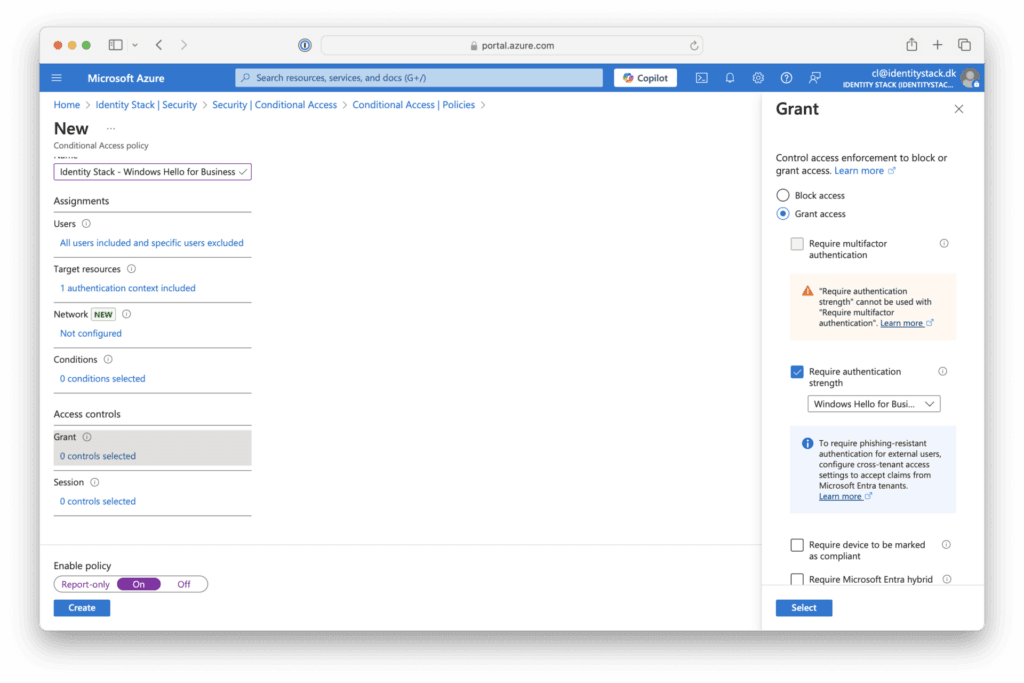

Klik på Grant, marker Require authentication strength og vælg Windows Hello for Business. Sørg for at politikken er aktiv ved at vælge On i Enable policy og klik herefter på Create.

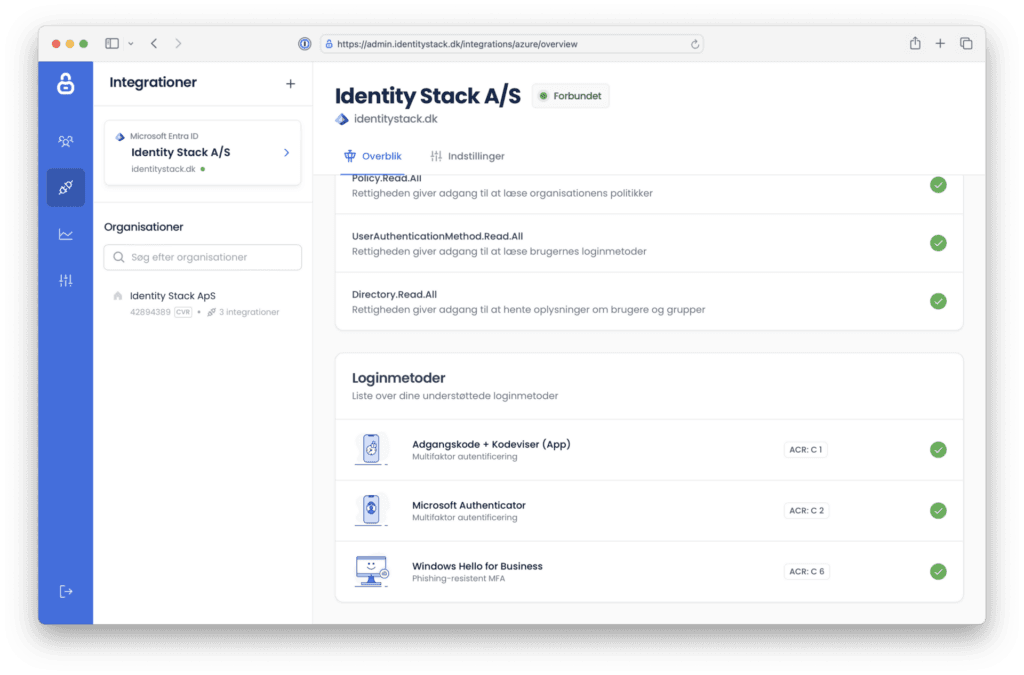

Kontroller konfigurationen i Identity Stack Admin, https://admin.identitystack.dk. Der kan gå nogle minutter før ændringen er registreret og opsætningen er valideret.